网络安全新范式:零信任架构的深度解析

在传统的网络安全模型中,企业网络被视为一座“城堡”,高墙(防火墙)和护城河(网络边界)保护着内部的一切。一旦获得进入权限,用户和设备便会被默认为“可信”。然而,随着云服务普及、移动办公常态化以及供应链攻击激增,这种基于边界的“信任但验证”模型已经失效。攻击者一旦突破外围防线,便可在内部横向移动,如入无人之境。

为此,“零信任”作为一种全新的安全范式应运而生。其核心哲学可以归结为一句格言:“永不信任,始终验证。” 它不默认信任网络内外的任何人或设备,要求对每一次访问请求进行严格的身份验证、授权和加密。这不仅仅是新技术,更是一次根本性的安全战略转变。

一、 零信任的三大核心原则

零信任并非单一产品,而是一套指导原则和架构框架。美国国家标准与技术研究院在其发布的《零信任架构》标准中,定义了其三大基石:

对所有数据源和计算服务的访问,都必须以严格的身份验证和授权为前提。 无论访问请求来自公司内网还是公共互联网,无论访问的是云端应用还是本地服务器,都需要进行动态评估。身份成为新的安全边界。

采用最小权限原则,并严格执行访问控制。 用户或系统只能获得完成其任务所必需的最低限度访问权限,且权限是临时、情境化的。这就像银行金库,即使你是银行职员,也需要特定授权才能在特定时间进入特定区域。

假设所有网络流量都是不可信的,因此必须进行检查和记录。 对所有网络通信(包括东西向流量,即服务器之间的内部流量)进行日志记录、监控和分析,以便检测异常行为并快速响应威胁。

二、 关键实施框架与技术支柱

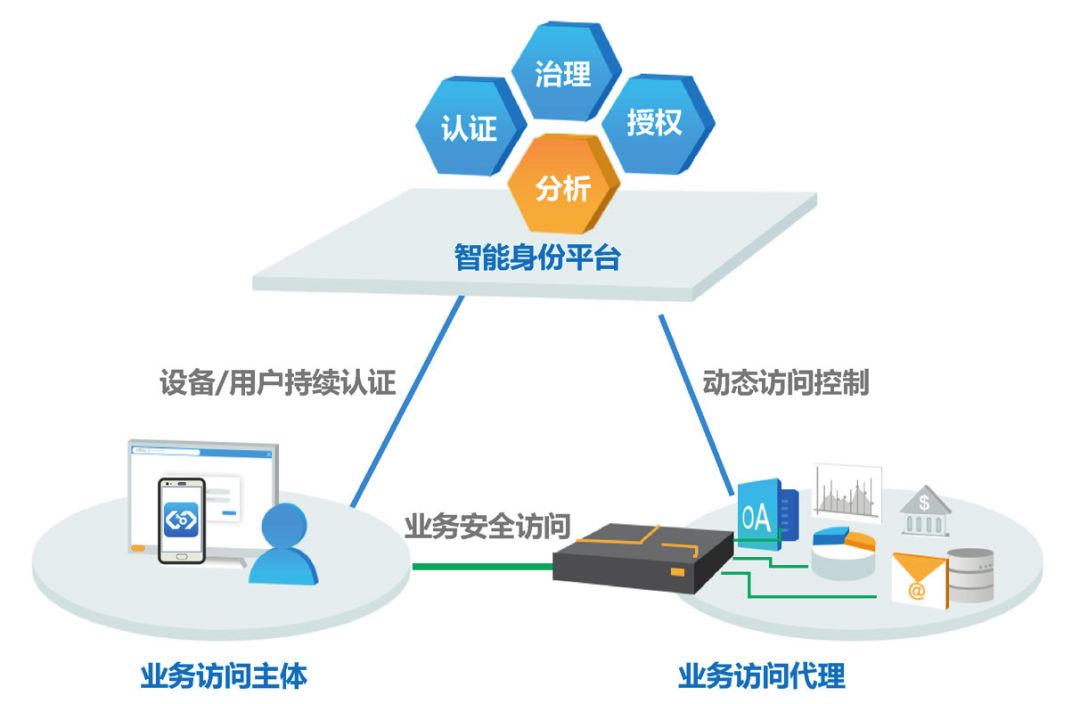

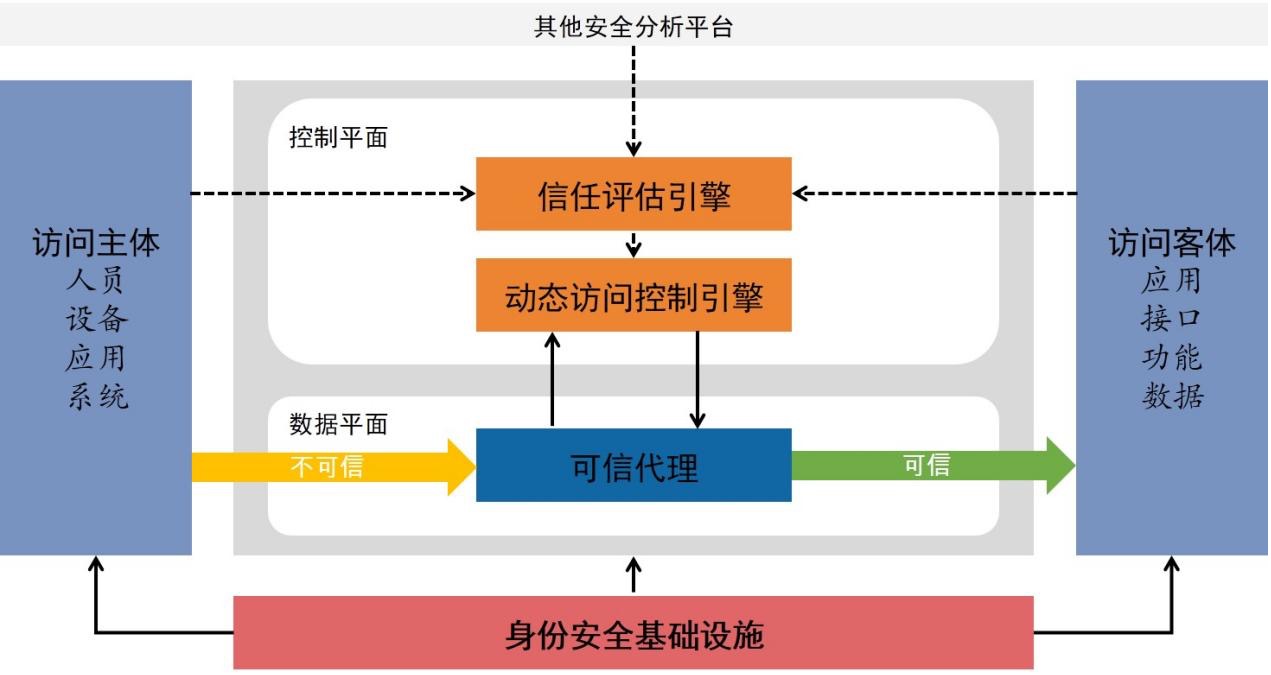

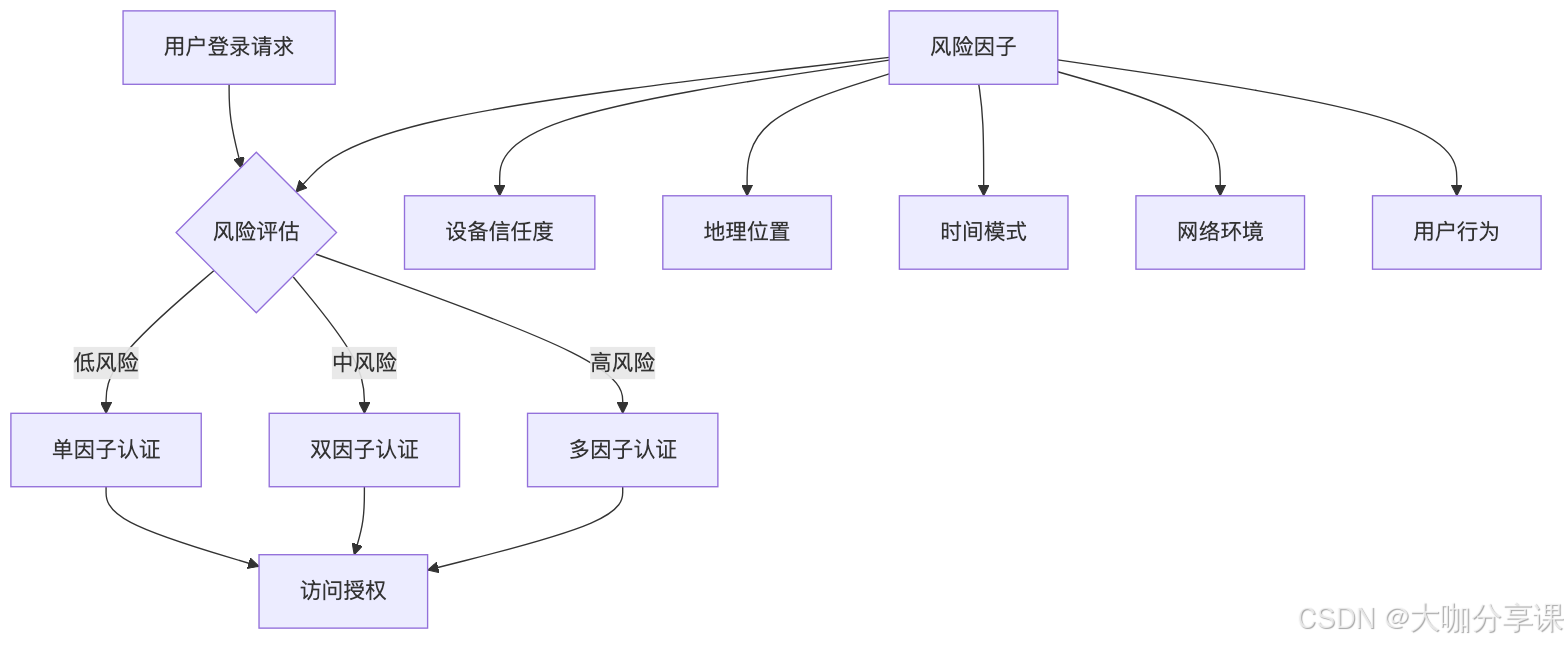

将零信任理念落地,需要一系列关键技术组件协同工作,形成完整的架构。其中,身份与访问管理是零信任的基石。现代IAM解决方案融合了多因素认证、单点登录和基于风险的自适应认证。例如,系统会评估登录地点、设备状态、行为模式等风险信号,如果检测到异常(如从陌生国家登录),即使密码正确,也可能要求额外的生物识别验证。

在身份验证之后,微隔离技术负责执行精细化的访问控制。它将数据中心和云环境内部的工作负载彼此隔离,在虚拟机或容器级别创建安全策略,阻止攻击者在系统间横向移动。就像在一栋大楼里,不仅设置了出入口安检,还为每个房间配备了智能门锁,即使入侵者进入大楼,也无法随意进入其他房间。

此外,全面的可视性与分析平台至关重要。它需要整合来自端点、网络、身份和应用的日志数据,利用安全分析技术建立行为基线,从而实时检测偏离正常模式的异常活动。端点安全也演进为端点检测与响应,不仅防御病毒,更持续监控端点行为,调查和遏制威胁。

三、 实施路径与主要挑战

向零信任迁移通常不是“推倒重来”,而是一个渐进的过程。大多数组织会从保护最关键资产开始,例如:

从用户访问应用入手:部署零信任网络访问解决方案,替代传统的VPN。用户无论身在何处,都通过一个统一的、安全的网关访问内部应用,而无需直接接入整个企业网络。

保护工作负载:在云环境和数据中心内部实施微隔离,控制工作负载间的通信。

整合与自动化:将各个安全组件(身份、端点、网络、数据)集成到一个协同的安全平台,并通过自动化编排实现策略的快速执行和事件的快速响应。

然而,实施零信任的挑战不容小觑。首先是文化与管理挑战:它要求安全、网络和IT运维团队打破壁垒,紧密协作,同时需要管理层对可能改变传统工作流程的举措给予支持。其次是技术复杂性:在混合IT环境中整合新旧系统、统一策略管理极具挑战。最后是用户体验:如何在强化安全的同时,不引入过多繁琐的验证步骤,保持工作效率,是平衡艺术。

四、 未来展望:从架构到生态

随着远程办公和云原生技术的普及,零信任已从一种前沿理念转变为全球大型企业和政府机构的必选项。其未来发展将更侧重于:

策略自动化与智能化:基于更丰富的情境信息(如威胁情报、用户角色变化)自动生成和调整访问策略。

与云原生环境深度集成:服务网格等云原生技术将为实施微隔离和细粒度策略提供更原生的支持。

标准化与生态成熟:行业标准和产品间的互操作性将进一步完善,推动零信任生态系统的成熟,降低企业部署难度。

零信任代表了一种根本性的思维转变:安全防护不再依赖于固定的物理位置,而是围绕身份、设备和数据本身动态构建。它承认内部威胁的存在,并假设网络已被渗透,从而将安全重点从单纯的防御转向持续的监控、验证和响应。尽管旅程充满挑战,但构建一个“永不信任,始终验证”的弹性安全架构,无疑是应对当今复杂威胁环境的必然选择。

声明:如有信息侵犯了您的权益,请告知,本站将立刻删除。